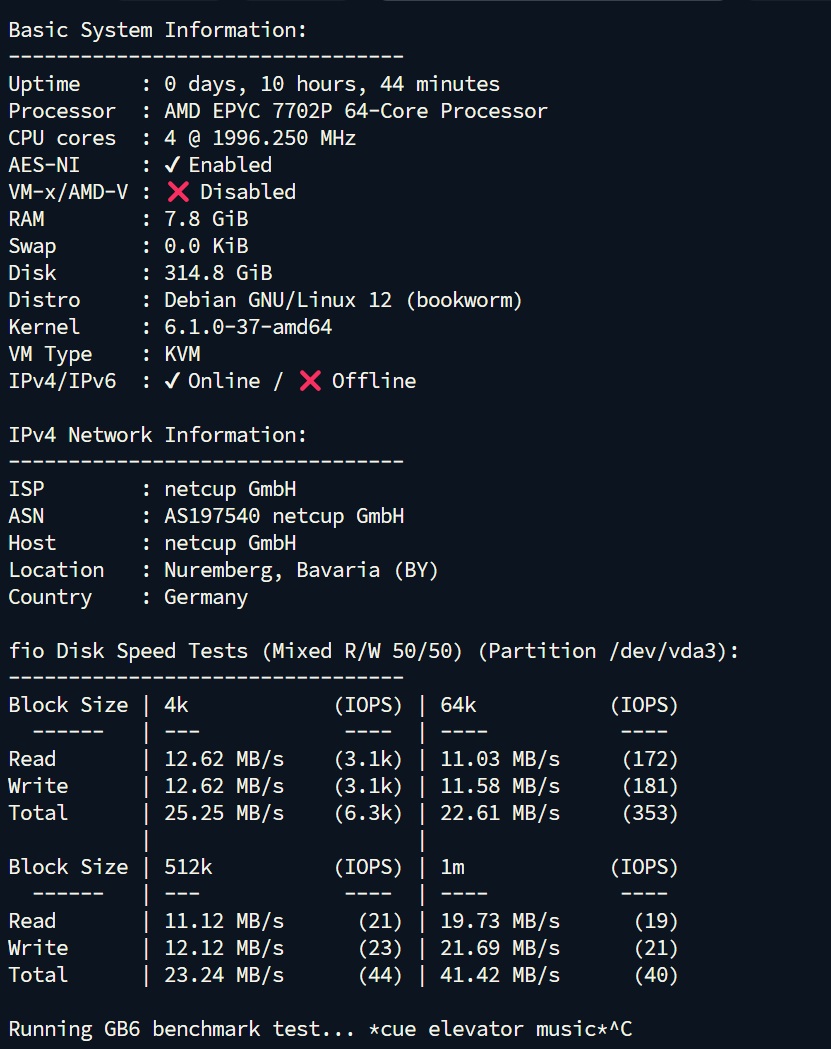

昨晚博客被人刷了几百条sql注射的扫描信息,比如 555-1 OR 156=(SELECT 156 FROM PG_SLEEP(15))-- 这样啥的评论。我以前是加了博客的反广告的AI检测,结果忘了sql这茬,加上吧。主要是图个好玩,其实也没多少人看,偶尔挂点垃圾信息也无所谓。 //手动狗头

代码都是现成的,我也放出来过,单纯就是改一下prompt了:

You are an assistant for detecting spam, advertisements, meaningless text, and malicious content such as SQL injection or XSS. Score user input from 0 to 9, where 0 means safe (e.g., programming or server-related), 5 means suspicious, and 9 means confirmed spam, ads, attacks, or nonsense like "asdf", "12345", "aaaa". Only return a single integer (0–9) with no explanation.

google翻译:

你是個偵測垃圾郵件、廣告、無意義文字以及惡意內容(例如 SQL 注入或 XSS)的助手。對使用者輸入進行 0 到 9 的評分,其中 0 表示安全(例如,程式設計或伺服器相關內容),5 表示可疑,9 表示已確認為垃圾郵件、廣告、攻擊或類似「asdf」、「12345」、「aaaa」之類的無意義內容。只傳回一個整數 (0-9),不作任何解釋。