雷池waf真的烂,决定弃坑

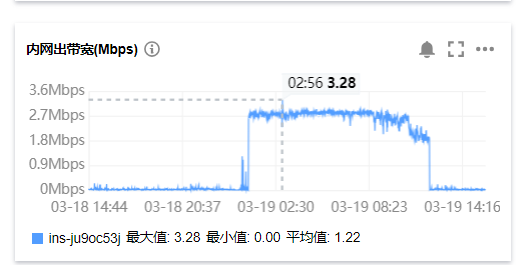

昨晚一台低频使用的测试服务器进行了一次向内部服务器发起的api请求,结果被雷池拦截了。这个操作是一个不允许出错、正常也不会出错的操作,程序对出错的机制是一直重试直到成功。这就死循环了,一直到早上发现后手工处理。

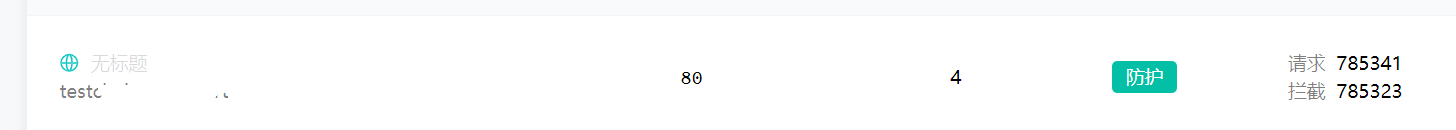

这个锅雷池不背,是我们把测试服务器忘记设在白名单中。然而,这次事故暴露出雷池的一个大问题,有点象反射放大攻击,测试服务器向雷池发一个几十字节的HTTP请求包,雷池就返回一个大得多的拦截出错页,几十上百倍的放大,准确数据我懒得看了。而且这个出错页是不可修改的。

我这是腾讯云的按量计费,0.8元/G啊!真有人攻击,那不分分钟第二天起来房子不见了? 还好我有先见之明,我是把API服务器的闲时最大带宽设置成的3M,攻击就攻击,跑满就跑满吧,否则,今早就该提桶跑路了。

成事不足,败事有余。把雷池撤了算了。