我1IP博客又挨打了 :p

这周的第二次了。我本来昨天还在想要不要把博客直接裸连在阿里云香港上,这样访问快一点,现在也不用想了。

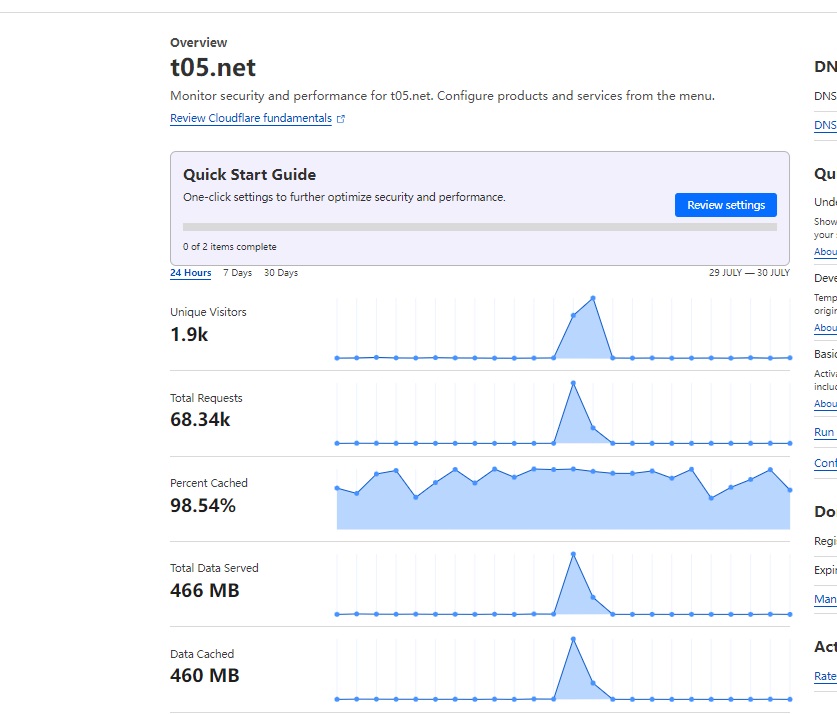

当然,如果只是哪个朋友想测试一下我说的这些安全性的东西,那是欢迎的,因为数据有点象是点到为止的感觉。最终结果图表上可以看出,cc攻击完全失败了。

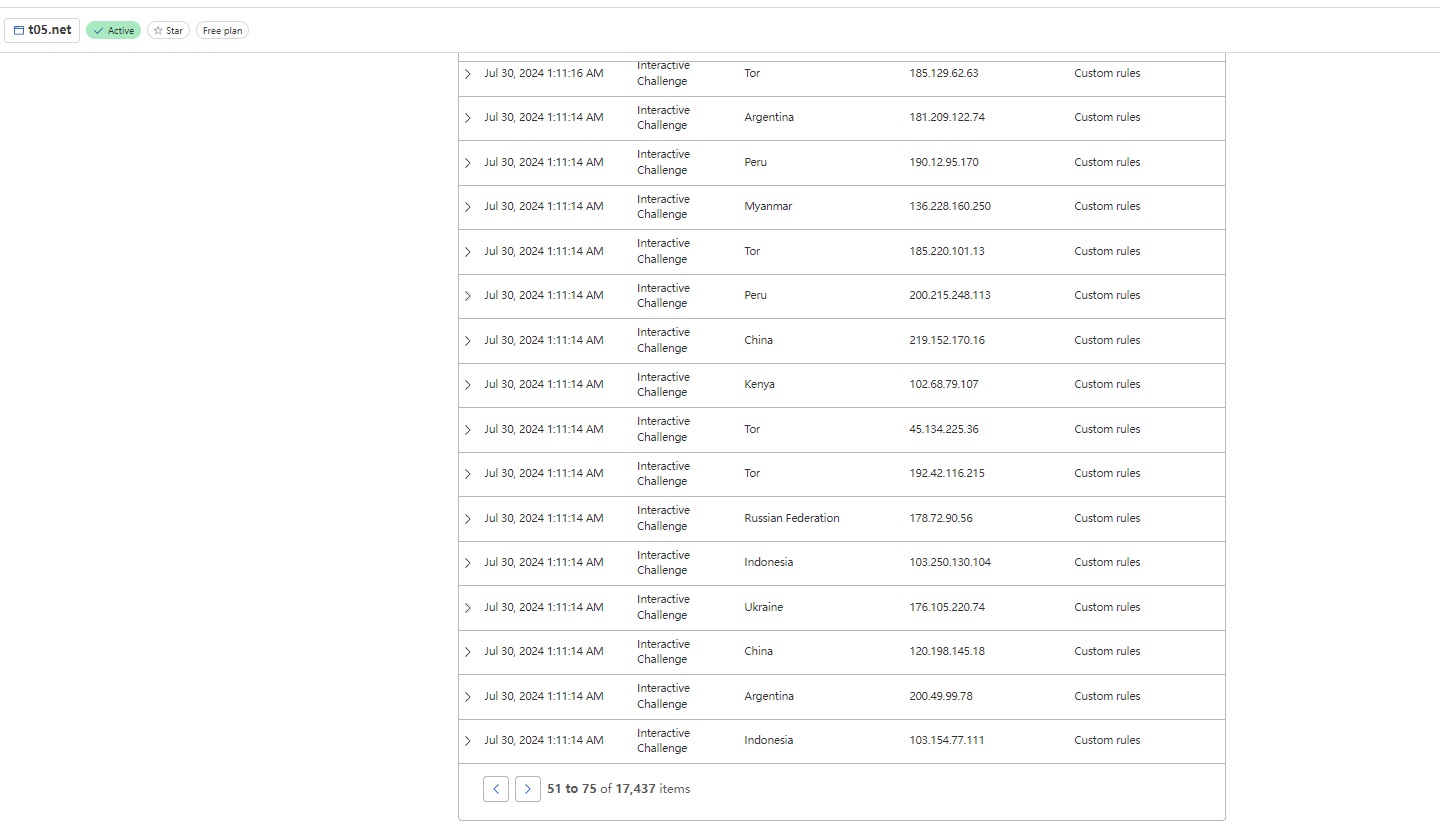

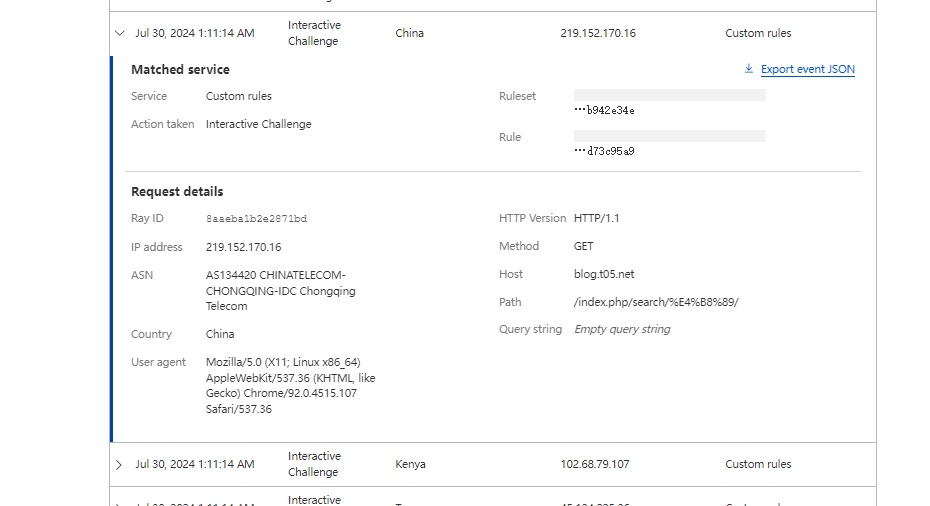

这次是有针对性的cc攻击,是访问的 /search,通常,在大多数系统里面,search相当耗费资源,是个cc的极佳入手点。不过,我设置了针对search的js挑战,所以,全部拦截了下来。

即,设置只允许白名单URL,其余的全部进行质询,search不在白名单。与缓存搭配,也就是,白名单的URL全部缓存,非白名单的即质询。

看上去天衣无缝了?不,还有一个重大的问题,即404攻击。我先卖个关子,在接下来的时间里我再来说这个。

针对/search/进行攻击被拦截

全站缓存效果